Introduction à la cybersécurité

Gregory Trolliet

20 octobre 2022

Présentation

Historique

Les ordinateurs

- 1642 – première machine à calculer (Pascaline)

- 1703 – théorisation de l’arithmétiquei binaire par Gottfried Leibniz

- 1725 – première machine à tisser semi-automatique

- 1815 – naissance de Ada Lovelace

- 1847 – création de la logique de Boole

- 1890 – premier recensement semi-automatisé USA

- 1911 – rachat de la machine de décompte par Computing-Tabulating-Recording Company

Internet

- 1969 – première connexion ARPANET

- 1970 – NCP, remplacé par TCP en 1983

- 1982 – DNS

- 1990 – WWW (HTML+CSS)

- 1993 – Navigateur web Mosaic

- 1998 – Google

- 2001 – Wikipedia

- 2004 – Facebook

- 2005 – YouTube, rachat en 2006

Introduction

Terminal

- PC Personal computer ⇒ 1957

- Commodore PET & Apple II ⇒ 1977

- Téléphone, tablette

- IoT ⇒ montre, frigo, camera, balance, assistant virtuel, …

Cloud

Le cloud c’est l’ordinateur de quelqu’un d’autre.

Réseau

- Modem

- Switch, routeur

- Wifi, bluetooth, radio, etc.

Rôle d’Internet

- Pourquoi faire un réseau?

- Qui connecter avec qui?

Commutation de circuits

Commutation de paquets

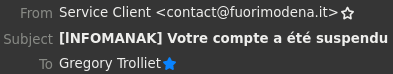

Le mail

Fonctionnement de base

Sans configuration particulière, un mail est:

- envoyé en format lisible

- ne garantit pas l’expéditeur

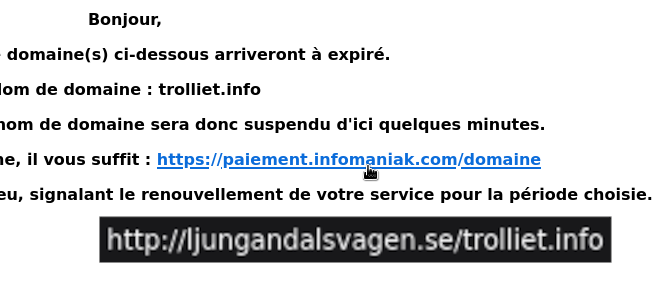

Vérifier l’expéditeur

Vérifier les liens

Pertinence

- Le sujet m’est-il pertinent?

- Le mail me semble-t-il logique?

Exercice

Exercice

Exercice

Exercice

Chiffrement

- Garantir la provenance

- Garantir la confidentialité

Ingénierie sociale

Mots de passe

Comment savoir quelle est la force d’un mot de passe?

Complexité

Un bon mot de passe

- Aléatoire

- Long (16+)

- Alphanumérique

- Différent pour chaque usage!

- https://haveibeenpwned.com/

Les gestionnaires de mots de passe

- simplifier la gestion

- sécuriser l’accès

- permettre d’augmenter la complexité

Les gestionnaires de mots de passe

- KeepassXC

- Passwords (Nextcloud)

OTP, 2FA

- OTP (One-Time Password): Mot de passe à usage unique

- 2FA (2-Factor Authentication): Authentification à deux facteurs

Backup

Qu’est-ce qu’un backup?

Quelle est la différence entre un backup et une archive?

3-2-1

Nécessité de suivre au minimum les règles suivantes:

- 3 copies différentes des données

- 2 supports physiques différents

- Au moins 1 exemplaire dans un autre lieu, si possible hors-ligne

Garantir les backups

- Chiffrez vos backups!

- Automatisez vos backups

- ! Vérifiez vos backups !

RAID

Redundant Array of Independent Disks

- RAID0

- Striping, volume agrégé par bandes

- RAID1

- Miroring, disques en miroir

- RAID5

- Volume agrégé par bandes à parité répartie

Les mises à jour

Antivirus, firewall

- Le meilleur antivirus c’est de ne pas télécharger n’importe quoi.

- Un firewall c’est bien, une bonne hygiène numérique c’est mieux.

Varier les systèmes

- Windows

- MacOS

- Debian

- Slackware

- Red Hat

- Gentoo

- Arch

- Android

Afficher les extensions

VacancesNicolas.jpg.exe

Rançongiciel: bonnes réactions

Se déconnecter

Un doute? → Tirer la prise!

Identifier la menace

Payer?

À éviter au maximum, payer c’est encourager.

Comment se protéger